세일즈포스 애플리케이션(앱)을 가장한 악성 공격이 발생하고 있다.

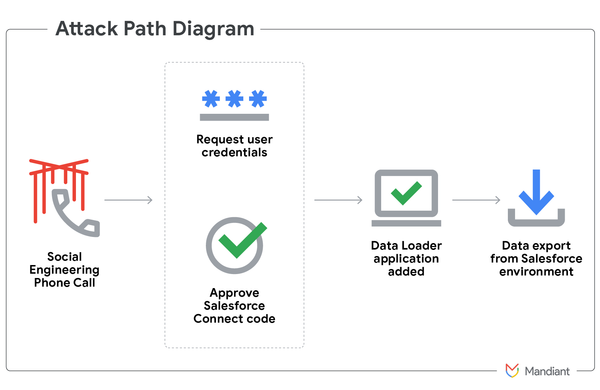

구글 위협 인텔리전스 그룹(GTIG)은 세일즈포스 환경을 겨냥한 금전적 목적으로 보이스 피싱 공격을 일삼는 위협 그룹 ‘UNC6040’에 대한 상세한 조사 결과를 발표했다. 보고서에 따르면, UNC6040은 IT 지원 담당자를 사칭해 전화를 걸어 직원들을 속여 악성 세일즈포스 커넥티드 앱을 설치하도록 유도하는 방식으로 공격을 수행한다. 이를 통해 기업의 세일즈포스 인스턴스를 침해하고 대규모 데이터를 탈취한 뒤 갈취에 나서고 있다.

◇ IT 지원 사칭해 악성 앱 설치 유도

UNC6040의 주요 공격 수법은 다국적 기업의 영어권 지사 직원들에게 전화를 걸어 IT 지원팀을 사칭하는 것이다. 공격자들은 피해자를 속여 세일즈포스의 승인을 받지 않은 변조된 데이터 로더 앱을 조직의 세일즈포스 포털에 연결하도록 유도한다.

이 악성 앱들은 정상적인 데이터 로더와 다른 이름이나 브랜딩을 가지고 있으며, 한 사례에서는 ‘My Ticket Portal’이라는 이름으로 위장하기도 했다. 공격자들은 이를 통해 손상된 세일즈포스 환경에서 직접 민감한 정보에 접근하고 데이터를 추출할 수 있는 권한을 획득한다.

구글은 관찰된 모든 사례에서 공격자들이 세일즈포스 자체의 취약점을 악용하지 않고 최종 사용자를 조작하는 데 의존했다고 강조했다.

◇ 약 20개 조직 피해, 갈취까지 수개월 소요

구글은 약 20개 조직이 이번 공격의 영향을 받은 것으로 파악했다고 밝혔다. 공격 대상은 미국과 유럽 전역의 관광, 소매, 교육 등 다양한 산업 분야에 걸쳐 나타났다.

주목할 점은 일부 사례에서 최초 침입 활동 후 몇 개월이 지날 때까지 갈취 활동이 관찰되지 않았다는 것이다. 이는 UNC6040이 탈취한 데이터 접근 권한을 수익화하는 별도의 위협 행위자와 파트너 관계를 맺었을 가능성을 시사한다.

갈취 시도 과정에서 공격자들은 피해자에 대한 압력을 높이기 위해 유명한 해킹 그룹 ‘샤이니헌터스’와의 제휴를 주장하기도 했다.

◇ API 권한 할당 제한 필요

UNC6040의 인프라와 공격 기법은 ‘더컴’으로 알려진 느슨하게 조직된 사이버 범죄자 집단과 특성을 공유한다고 분석했다. IT 지원을 통한 소셜 엔지니어링, 옥타 자격 증명 표적화, 다국적 기업의 영어 사용자 집중 공격 등의 기법이 중복된다.

공격 인프라 측면에서 UNC6040은 옥타 피싱 패널을 호스팅하고 뮬바드 VPN IP 주소를 주로 사용해 피해자의 세일즈포스 환경에 접근하고 데이터를 유출하는 것으로 확인됐다.

구글은 이런 공격에 대응하기 위해 최소 권한 원칙 준수, 연결된 애플리케이션 접근 엄격 관리, IP 기반 접근 제한 적용, 세일즈포스 쉴드를 통한 고급 보안 모니터링, 다단계 인증 강제 적용 등의 방어 대책을 권고했다.

특히 데이터 로더와 같이 광범위한 데이터 내보내기 기능을 허용하는 ‘API 사용’ 권한의 할당을 엄격하게 제한하고, 사용자가 새로운 연결된 애플리케이션을 승인할 수 있는 강력한 권한을 필수적이고 신뢰할 수 있는 관리 직원에게만 부여할 것을 강조했다.

구글 측은 “수개월 전부터 시작된 UNC6040의 공격이 여전히 진행 중”이라며 “초기 침해와 갈취 사이의 기간을 고려할 때 향후 몇 주 또는 몇 달 내에 추가 피해자들이 갈취 요구에 직면할 가능성이 높다”고 경고했다.